Onderzoekers van Proofpoint hebben op 24 april bekendgemaakt hoe cybercriminelen de GitHub-dienst misbruiken om een reeks van phishing kits te hosten. Dit gebruik van GitHub is een nieuwe ontwikkeling. Maar in het algemeen zijn steeds verfijndere phishing-methodes en het misbruik van legitieme diensten om opsporing te voorkomen alomtegenwoordig.

Wijdverbreide phishing-aanvallen, gecompromitteerde zakelijke e-mail accounts (business email compromise: BEC) en andere vormen van fraude blijven wereldwijd een permanente bedreiging. Zowel consumenten als bedrijven moeten vooral voor het volgende waakzaam blijven:

- Toegangsdata-phishing, de meest voorkomende vorm van phishing die door Proofpoint onderzoekers wordt waargenomen, is specifiek gericht op de inloggegevens van een slachtoffer, zoals gebruikersnamen en wachtwoorden. Phishers maken vaak gebruik van social engineering en gestolen branding om gebruikers te overtuigen hun inloggegevens in te voeren in valse webformulieren en betaalportalen.

- Spoofing: e-mails die nagemaakte aanmeldingspagina’s (of links ernaartoe) bevatten voor gerenommeerde entiteiten zoals banken, studenteninformatiesystemen, diensten voor elektronische handtekeningen, sociale media sites en platforms voor het delen van bestanden.

- Generieke of verdachte e-mailberichten die vragen om betalings- of inloggegevens, zelfs als die e-mail van een gerenommeerde organisatie lijkt te komen. Dit soort bedrieglijke activiteiten kunnen worden gebruikt voor financiële fraude, inclusief BEC.

Financieel gemotiveerde cybercriminelen richten hun phishing-activiteiten vaak op veelgebruikte cloud-diensten zoals Dropbox omdat hun lok-methodes er goed werken en de kans hoog is om bruikbare combinaties van e-mails en wachtwoorden te achterhalen. Bovendien gebruiken cybercriminelen deze platforms ook als basis voor aanvallen. Door gebruik te maken van legitieme diensten zoals Dropbox, Google Drive, Microsoft SharePoint en anderen om kwaadaardige inhoud te hosten, kunnen cyberboeven vaak whitelists en netwerkverdedigingen omzeilen terwijl ze gratis malware en phishing sets hosten. Zoals hieronder beschreven, is de populaire GitHub-service, ondanks zijn focus op software-ontwikkelaars, niet immuun voor deze vorm van platformmisbruik.

Wat er bij GitHub gebeurde

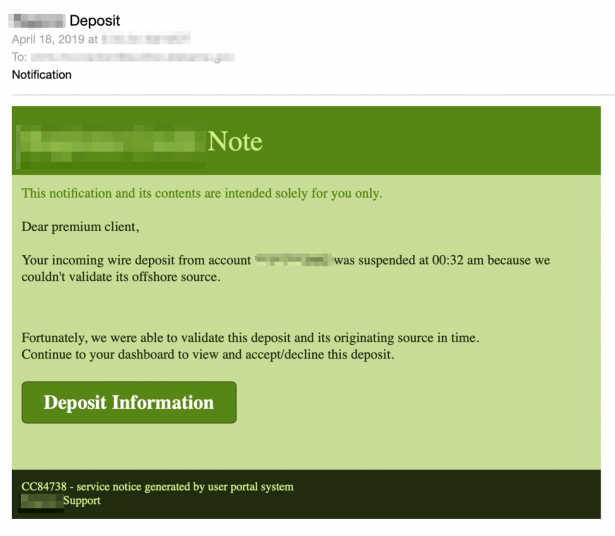

Tenminste sinds medio 2017 maken phishers gebruik van de kosteloze code repositories op GitHub service om phishing websites op het canonical domain $github_username.github.io te hosten. Afbeelding 1 toont een e-mail met gestolen branding van een bank (onherkenbaar gemaakt om het misbruikte bankmerk te beschermen) die leidt tot een phishing-landingspagina die gehost wordt op GitHub.

Afbeelding 2 toont de landingspagina zelf die ook het merk en de huisstijl van de bank misbruikt en probeert inloggegevens te stelen van consumenten die de online banking-dienst van de bank gebruiken.

In de meeste van de hier beschreven GitHub-misbruikzaken maken cybercriminelen een code repository aan binnen het canonical domain die lijkt op degene van de bank die zij misbruiken. Zo was het domain van het voorbeeld uit afbeelding 1 app-l0gin-<bankname> [.] github [.] io

Via de web gebruikers-interface van het ‘lookalike’ GitHub-account konden wij de instellingen achterhalen. (Afbeelding 3):

Afbeelding3: Account van de phishing kit geïnstalleerd op app-l0gin-<bankname> [.] github [.] io

De bestanden van de phishing kit zien er als volgt uit:

Afbeelding 4: broncode van de landing page van app-l0gin-<bankname> [.] github [.] io

Het versturen van gestolen referenties naar een andere gecompromitteerde website lijkt gemeengoed te zijn voor alle actieve phishing kits die we hebben gezien op github.io. Bovendien blijkt dat de kits geen gebruikmaken van hosted PHP-methoden die typisch zijn voor veel phishing-kits, omdat het github.io-platform geen PHP-back-end diensten levert.

Sommige cybercriminelen gebruiken een canonical domain op github.io gewoon om traffic om te leiden, waardoor de eigenlijke phishing-pagina meestal wat langer kan overleven voor ze wordt verwijderd (afbeelding 5).

Afbeelding 5: Voorbeeld van een HTTP redirect in een openbare GitHub account

Omdat het hierbij om openbare GitHub-accounts gaat, in tegenstelling tot betaalde privé-accounts, konden wij zien wanneer de criminelen wijzigingen aan hun gehoste webpagina’s aanbrachten. Dit kan helpen om te begrijpen hoe de phishing-kits die gehost worden op github.io worden aangepast. Aangezien de meeste kits niet door de hackers zelf vanaf de grond zijn opgebouwd, maar simpelweg worden aangepast aan hun specifieke doelen, kan dit niveau van inzicht nuttig zijn om het gedrag van cyberboeven te volgen en hen te identificeren.

Afbeelding 6: Aanpassingen van de HTML bron van een publieke GitHub account

Op basis van de aanpassingen in de HTML code waren we in staat om updates te zien van ‘compromise’-indicatoren, waaronder ingekorte links:

Afbeelding 7: Toevoegingen/verwijderingen in de broncode van een publieke GitHub account

De cybercrimineel paste ook de phishing landing page aan zodat deze gebruikmaakte van een PHP script dat op een ander domein werd gehost dan de lokale phishing kit.

Figure 8: Aanpassingen van een publieke GitHub landing page rekening houdend met een PHP script van een remote domain

GitHub bevat ook een interface dat laat zien welke accounts bestanden in een repository updaten. Door sommige van de op GitHub gehoste phishing source repositories te onderzoeken wist Proofpoint een specifieke gebruiker te identificeren, “greecpaid,” die meerdere kits aanpaste:

Als wij greecpaids profiel nader bekijken lijkt de gebruiker verder niet actief te zijn op GitHub. Dit doet vermoeden dat zij of hij GitHub uitsluitend kwaadwillig gebruikt.

Afbeelding 9: Activiteit van gebruiker greecpaid op GitHub.

Aanvullende voorbeelden

GitHub heeft alle phishing kits die wij hier geïdentificeerd hebben verwijderd. Maar de volgende screen shots bieden nog meer voorbeelden van verschillende soorten phishing en gestolen branding die wij waargenomen hebben.

Afbeelding 10: Toegangsgegevens phishing landing page voor Jrgen-employ [.] github [.] io

Afbeelding 11: E-mail val voor net-mailcn.github.io

Afbeelding 12: Toegangsgegevens phishing landing page voor net-mailcn.github.io

Afbeelding 13: DHL phishing landing page voor global-dhi [.] github [.] io

Cybercriminelen, de laatste tijd vooral phishers, hebben zich schuil kunnen houden door voor het hosten van kwaadaardige phishing-kits gebruik te maken van bekende en vertrouwde cloud-platformen voor consumenten, sociale netwerken en commerciële diensten. De gratis Microsoft-accounts op GitHub, die doorgaans worden gebruikt om open source en andere openbare software-ontwikkelprojecten te hosten, zijn bijzonder vatbaar voor misbruik. Hoewel de GitHub-dienst alert lijkt te zijn en actief accounts verwijdert die dit soort materiaal hosten, moeten organisaties zich bewust zijn van potentiële kwaadaardige inhoud op $github_gebruikersnaam.github.github.io domeinen.

Door Proofpoint Research Team